(Auszug aus der Pressemitteilung)

Zum Start der Sicherheitskonferenz RSA in San Francisco hat Google Cloud gestern mehrere Verbesserungen in seinem Sicherheitsportfolio angekündigt, darunter die nächsten Schritte für die Intelligence von vorderster Cyberfront sowie seine Vision für KI in der Security und die Mandiant Consulting Services. Die Zusammenfassung der RSAC-News finden Sie hier und die Vision von Google Cloud für agentenbasierte KI in der Security hier.

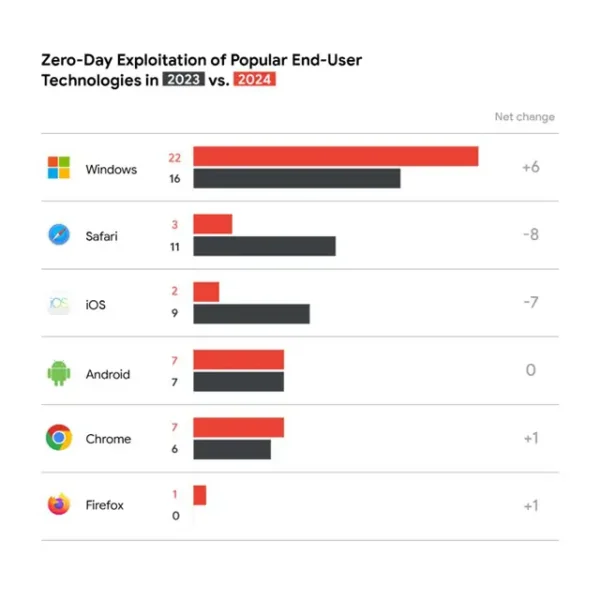

Außerdem hat die Google Threat Intelligence Group (GTIG) soeben eine neue Studie veröffentlicht, die einen umfassenden Überblick und eine Analyse der 2024 identifizierten Zero-Day-Schwachstellen bietet.

GTIG definiert diese als Schwachstellen, die böswillig „in freier Wildbahn“ ausgenutzt wurden, bevor ein Patch öffentlich verfügbar war. Dabeinterteilen die Experten die Schwachstellen in zwei Hauptkategorien: Endnutzer-Plattformen und -Produkte (zum Beispiel mobile Geräte, Betriebssysteme, Browser und andere Anwendungen) und auf Unternehmen ausgerichtete Technologien wie Sicherheits- und Netzwerksoftware sowie -geräte.

Im letzten Jahr registrierte GTIG 75 Zero-Day-Schwachstellen. Dies ist ein Rückgang gegenüber 2023 (98 Schwachstellen), aber immer noch ein Anstieg gegenüber 2022 (63 Schwachstellen). GTIG stuft das Ergebnis aus dem Jahr 2024 als erwartete Schwankung innerhalb eines allgemeinen Aufwärtstrends ein.

Eine Zusammenfassung wichtiger Erkenntnisse aus dem Bericht:

- Zero-Day-Angriffe werden häufiger. Während die Zahlen für die einzelnen Jahre schwanken, zeigt die durchschnittliche Trendlinie, dass die Zahl der Zero-Day-Angriffe langsam, aber stetig steigt.

- Unternehmenstechnologie gerät öfter ins Visier. GTIG beobachtete eine Zunahme der Ausnutzung von unternehmensspezifischen Technologien durch Angreifer.

- Im Jahr 2024 zielten 44 Prozent der Zero-Day-Schwachstellen auf Unternehmensprodukte ab (gegenüber 37 Prozent im Jahr 2023).

- Dies ist in erster Linie auf die verstärkte Ausnutzung von Sicherheits- und Netzwerkprodukten zurückzuführen.

- Über 60 Prozent aller Zero-Day-Angriffe auf Unternehmenstechnologien standen im Zusammenhang mit Sicherheits- und Netzwerkschwachstellen.

- Akteure, die Cyberspionage betreiben, sind nach wie vor führend bei der Ausnutzung von Zero-Day-Schwachstellen. Zu den Akteuren, die Cyberspionage betreiben, gehören sowohl regierungsnahe Gruppen als auch Kunden von kommerziellen Anbietern von Cyberspionage als Geschäftsmodell (Commercial Surveillance Vendors, CSV). Zusammen sind sie für mehr als 50 Prozent der zugeordneten Schwachstellen im Jahr 2024 verantwortlich.

- Zum ersten Mal überhaupt hat die GTIG nordkoreanischen und von China unterstützten Akteuren die gleiche Anzahl (fünf) an ausgenutzten Zero-Day-Schwachstellen zugeschrieben.

Hinweis: Dieser Bericht stützt sich auf die ursprüngliche Forschung von GTIG, kombiniert mit Untersuchungsergebnissen zu Sicherheitsverletzungen und Berichten aus zuverlässigen öffentlichen Quellen. Die Forschung in diesem Bereich ist dynamisch und die Zahlen können sich im Laufe der Zeit aufgrund der fortlaufenden Entdeckung vergangener Vorfälle ändern.

Casey Charrier, Senior Analyst bei der Google Threat Intelligence Group, führt aus:

„Zero-Day-Exploits nehmen langsam, aber kontinuierlich zu. Wir haben jedoch auch festgestellt, dass sich die Bemühungen der Hersteller, Zero-Day-Angriffe einzudämmen, zunehmend auszahlen. So haben wir beispielsweise bei Produkten, die in der Vergangenheit sehr beliebte Ziele waren, weniger Fälle von Zero-Day-Angriffen beobachtet. Dies lässt sich wahrscheinlich auf die Bemühungen und Ressourcen zurückführen, die viele große Hersteller investiert haben, um Angriffe zu verhindern. Gleichzeitig beobachten wir, dass Zero-Day-Angriffe vermehrt auf Produkte für Unternehmen abzielen, was eine Vielzahl von Anbietern dazu zwingt, proaktive Sicherheitsmaßnahmen zu ergreifen. Die Zukunft der Zero-Day-Exploits wird letztlich von den Entscheidungen diesr Anbieter abhängen und davon, wie viel sie den Bedrohungsakteure entgegenzusetzen haben.“

Neueste Kommentare

1. Februar 2026

30. Januar 2026

30. Januar 2026

30. Januar 2026

29. Januar 2026

27. Januar 2026